Εδώ και μερικά εικοσιτετράωρα, ο κόσμος του ίντερνετ βρίσκεται σε αναταραχή και ο λόγος δεν είναι άλλος από ένα σημαντικό πρόβλημα ασφαλείας στον ευρέως χρησιμοποιούμενο διακομιστή ηλεκτρονικής αλληλογραφίας Exim.

Στην Top.Host, δίνουμε πολύ μεγάλη σημασία στην ασφάλεια και παρακολουθούμε στενά και αυτή την εξέλιξη, κάνοντας όλες τις απαραίτητες ενέργειες. Παράλληλα όμως, έχουμε προτεραιότητά μας να σε κρατάμε ενήμερο και να σου παρέχουμε όλες τις πληροφορίες που τυχόν αναζητάς σχετικά με τέτοια ζητήματα.

Πάμε λοιπόν να δούμε πώς έχουν μέχρι τώρα τα πράγματα. Τι είναι αυτό το πρόβλημα, πώς εντοπίστηκε, ποιους αφορά και πώς μπορεί να λυθεί; Όλες οι απαντήσεις στη συνέχεια.

Ο εντοπισμός του CVE-2019-10149

Πριν μερικές ημέρες, η εταιρεία Qualys που ασχολείται με θέματα ασφαλείας διαδικτύου, ανακοίνωσε ότι εντόπισε μια πολύ επικίνδυνη ευπάθεια στις εγκαταστάσεις του Exim που τρέχουν εκδόσεις από 4.87 έως και 4.91. Ο κωδικός που της δόθηκε από την NST είναι CVE-2019-10149. Η Qualys εξηγεί ως εξής την κατάσταση:

«Εντοπίσαμε μια ευπάθεια RCE στις εκδόσεις 4.87 έως 4.91. Σε αυτή την περίπτωση, RCE ευπάθεια σημαίνει Remote *Command* Execution, όχι Remote Code Execution: ο εισβολέας μπορεί να εκτελέσει αυθαίρετες εντολές με το execv() ως root, χωρίς παρέμβαση στη μνήμη ή στο ROP (Return-Oriented Programming)».

Στη συνέχεια, η Qualys αναφέρει ότι η ευπάθεια αυτή μπορεί να «αξιοποιηθεί» από επίδοξους εισβολείς τόσο τοπικά όσο και εξ αποστάσεως. Ωστόσο, στη δεύτερη περίπτωση, για να γίνει επίθεση στη default configuration, θα πρέπει να κρατηθεί ανοιχτή η σύνδεση προς τον ευάλωτο server για 7 ημέρες (μεταφέροντας ένα byte κάθε λίγα λεπτά). Βέβαια, η Qualys δεν αποκλείει το ενδεχόμενο να υπάρχουν και πιο γρήγοροι τρόποι.

Συμπερασματικά, τονίζει ότι «ο Exim είναι ευάλωτος από την έκδοση 4.87 (που κυκλοφόρησε στις 6 Απριλίου 2016), όταν το #ifdef EXPERIMENTAL_EVENT έγινε #ifndef DISABLE_EVENT. Οι παλιότερες εκδόσεις μπορεί επίσης να είναι ευάλωτες αν είχε ενεργοποιηθεί από τον χρήστη το EXPERIMENTAL_EVENT».

Η Qualys επίσης υπογραμμίζει ότι το πρόβλημα παρά το ότι δεν είχε γίνει αντιληπτό, διορθώθηκε (κατά… τύχη!) στην 4.92 έκδοση που κυκλοφόρησε τον Φεβρουάριο 2019.

Ποιοι επηρεάζονται από την ευπάθεια στον Exim και πόσοι;

Όπως μπορείς να συμπεράνεις, αυτοί που επηρεάζονται είναι όσοι τρέχουν τις «επικίνδυνες εκδόσεις» του Exim. Όσοι έχουν 4.92 έκδοση είναι δεν έχουν τίποτα να φοβηθούν σχετικά με το εν λόγω πρόβλημα.

Τώρα, σχετικά με το «πόσοι» επηρεάζονται, η απάντηση είναι πολλοί. Αρχικά, ο Exim έχει μεγάλο μερίδιο αγοράς, συγκεκριμένα 57%! Επομένως αποτελεί την πιο δημοφιλή επιλογή. Αυτό από μόνο του βέβαια θα μπορούσε να η σήμαινε τίποτα, αν οι περισσότεροι χρήστες είχαν την έκδοση 4.92. Κάτι τέτοιο όμως, δυστυχώς δε συμβαίνει, κι έτσι μιλάμε για ένα τεράστιο ποσοστό όσων επηρεάζονται από το συγκεκριμένο πρόβλημα που εντόπισε η Qualys.

Σύμφωνα με έλεγχο που έκανε η Tenable, μόλις το 10% όσων χρησιμοποιούν Exim είναι απόλυτα προστατευμένο από το CVE-2019-10149 καθώς έχει την έκδοση 4.92. Εν ολίγοις, το 90% είναι αυτή τη στιγμή εκτεθειμένο σε επιθέσεις.

Τι να κάνεις εάν επηρεάζεσαι

Αφού είδαμε λοιπόν το ιστορικό και το μέγεθος του προβλήματος, το επόμενο βήμα φυσικά είναι η δράση. Δεδομένου ότι o Exim χρησιμοποιείται κατά κόρον σε WHM/cPanel, για να βεβαιωθείς ότι δεν κινδυνεύεις, αρκεί να γράψεις την εντολή rpm -q exim στον server. Θα δεις την έκδοση που “τρέχεις” και το αν έχει γίνει patched. Για κάθε περίπτωση, μπορείς να ελέγξεις την έκδοση Exim μέσω SSH γράφοντας exim –version.

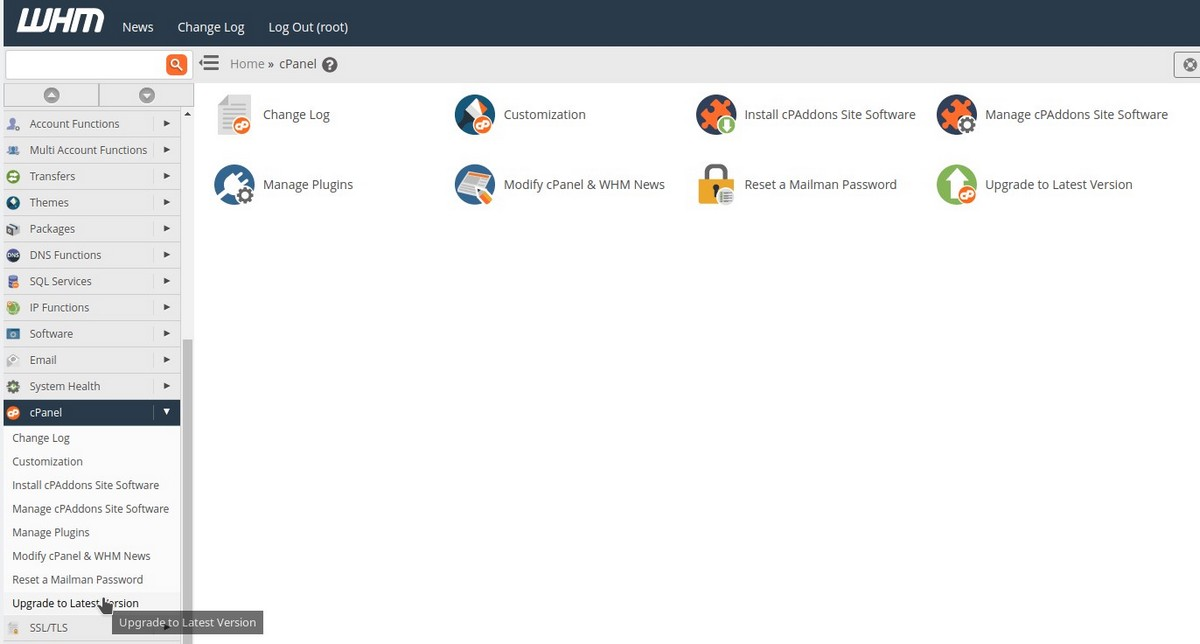

Αν χρησιμοποιείς WHM/cPanel, το παραπάνω βήμα μπορείς να το παρακάμψεις και απλά να προχωρήσεις σε update του cPanel στην τελευταία version. Η διαδικασία είναι πολύ απλή και καθόλου χρονοβόρα. Στο περιβάλλον WHM πας “cPanel” και επιλέγεις “Upgrade to Latest Version”, όπως ακριβώς βλέπεις παρακάτω:

Αν δεν έχεις cPanel, τότε θα πρέπει να ακολουθήσεις την διαδικασία update της συγκεκριμένης διανομής linux. Για παράδειγμα:

- Σε centos: yum update

- Σε debian/ubuntu: apt-get update για να κατεβάσεις τις ενημερώσεις και μετά apt-get upgrade για να τις εγκαταστήσεις.

Ελπίζουμε όλες οι παραπάνω πληροφορίες να σου φάνηκαν χρήσιμες και να σου έλυσαν τις βασικότερες απορίες που είχες σχετικά με το συγκεκριμένο πρόβλημα ασφαλείας!

Οσοι έχουν plesk ποια διαδικασια ακολουθουν για αναβαθμιση?